- Filed under お知らせ

-

2021-08-05

2021-08-05

学生・教職員各位

昨今、通信事業者や宅配業者等を装って、「荷物発送したが宛先不明」等のショートメッセージ(SMS)やメールが届き、記載されているURLからフィッシングサイト(アカウント情報の窃取を目的とした精巧な偽サイト)に誘導される事案が多発し、本学においても、クレジットカードに関するフィッシングメールが届く事例が確認されております。窃取されたアカウントと同様のID・パスワードで他のサービスを利用している場合、更なる被害に繋がりかねません。

不審なメール又はSMSが届いた場合には、記載されているURLやリンクを開かず、アカウント情報や個人情報を求められても決して入力しないでください。また、不審なアプリケーションのインストールを促される場合もありますので、指示に従わないようにしてください。

【注意喚起が行われているサービス,事業者等】

【参考】

Permanent link to this article: https://itc.hirosaki-u.ac.jp/blog/22486

セキュリティ対応の作業のため,以下のサービスの利用やサーバへの接続ができなくなります。

記

停止期間:令和3年8月19日(木) 18:00~26:00(8月20日(金)2:00)

続きを読む

Permanent link to this article: https://itc.hirosaki-u.ac.jp/blog/22438

- Filed under お知らせ

-

2021-07-08

2021-07-08

Windowsの印刷スプーラーの脆弱性について注意喚起が行われています。

この脆弱性により,Windowsの登録ユーザーに任意のコードを実行される等の被害が発生する可能性があります。

本脆弱性の影響を受けるバージョンは以下のとおりです。

– Windows Server

– Windows Server 2019

– Windows Server 2016

– Windows Server 2012 R2

– Windows Server 2012

– Windows Server 2008 R2

– Windows Server 2008

– Windows 10

– Windows RT 8.1

– Windows 8.1

– Windows 7

7月8日現在,Windows 10,Windows 8.1およびWindows Server 2012以降のサーバ用Windowsについては,Windows Updateで本脆弱性を解消することができます。以下の記事を参照し,Windows Updateを実施してください。

Windows Update の利用手順 – Windows 10 の場合

Windows Update の利用手順 – Windows 8.1 の場合

更新:Microsoft Windows 製品の Windows Print Spooler の脆弱性対策について(CVE-2021-34527)

Windows Print Spooler の脆弱性情報 (CVE-2021-34527) に対するセキュリティ更新プログラムの定例外での公開

Permanent link to this article: https://itc.hirosaki-u.ac.jp/blog/22274

Permanent link to this article: https://itc.hirosaki-u.ac.jp/blog/22246

セキュリティ対応の作業のため,以下のサービスの利用やサーバへの接続ができなくなります。

記

停止期間:令和3年7月15日(木) 18:00~26:00(7月16日(金)2:00)

続きを読む

Permanent link to this article: https://itc.hirosaki-u.ac.jp/blog/22174

セキュリティ対応の作業のため,以下のサービスの利用やサーバへの接続ができなくなります。

記

停止期間:令和3年6月10日(木) 18:00~26:00(6月11日(金)2:00)

続きを読む

Permanent link to this article: https://itc.hirosaki-u.ac.jp/blog/22171

- Filed under お知らせ

-

2021-06-04

2021-06-04

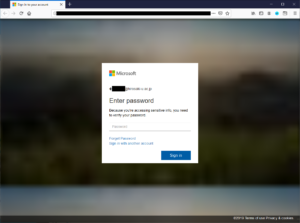

学内で以下のような不審メールを受信したとの報告がありました。

フィッシングサイトでパスワードを入力してしまった場合は,そのパスワードは外部の悪意ある犯人を通して広範囲に漏洩してしまいます.不正アクセスされないように,速やかにパスワードの変更を行ってください.

パスワードを変更できない場合は,速やかに弘前大学 CSIRT へご連絡ください.

センターでは,セキュリティ対策のため学内から当該リンク先への通信を遮断しています.

不審なメールを受信した際の対応については,以下のページも参考にしてください.

Permanent link to this article: https://itc.hirosaki-u.ac.jp/blog/22132

- Filed under お知らせ

-

2021-06-03

2021-06-03

- PDFファイルの一部を非表示にする際の「墨消し機能」の利用

PDFファイルで黒塗りされているように見える場合でも,PDF編集ソフトを用いるとその部分の文字データを参照できる場合があります。

非公開が記載されたファイルを黒塗りする場合は,Adobe Acrobat Proの「墨消しツール」を使って非公開部分の文字テータを削除してください。

PDFに変換前のWordやExcelで作成したファイルに黒塗りを行っても,作成した PDFファイルには文字情報が残り,非公開情報を取得することが可能です。

Adobe Acrobat Proが使用できない場合は,非公開情報を黒く塗りつぶしたものをプリントアウトし,印刷物をスキャナで取り込みPDFファイルを作成してください。 1.墨消しを行いたいPDFファイルをAcrobat Proで開き,「ツール」の「墨消し」を選びます。

2.墨消しを行い部分を選択し,「墨消しとしてマーク」の「テキストと画像」を選びます。

3.「適用」を選ぶとデータ削除の確認画面が出ますので「OK」を選びます。

4.編集が完了したらファイルを保存してください。

- PDFファイル作成者情報等の削除

PDFファイルにはファイルの作成者等の情報が記載されています。以下の手順で作成者情報等の削除を行うことができます。1.ファイル作成者情報を削除したいPDFファイルをAcrobat Proで開き,「ツール」の「保護」を選びます。

2.「非公開情報を検索して削除」を実行します。

3.検索が完了したら「削除」を実行します。

4.削除実行の確認を行い,完了したら「ファイル」,「上書き保存」でファイルを保存します。

墨消しツールの使用方法(Acrobat Pro DC)

PDF 内の機密情報の削除

Permanent link to this article: https://itc.hirosaki-u.ac.jp/blog/22097

セキュリティ対応の作業のため,以下のサービスの利用やサーバへの接続ができなくなります。

記

停止期間:令和3年5月13日(木) 18:00~26:00(5月14日(金)2:00)

令和3年5月27日(木) 18:00~26:00(5月28日(金)2:00)

続きを読む

Permanent link to this article: https://itc.hirosaki-u.ac.jp/blog/21995

- Filed under お知らせ

-

2021-05-07

2021-05-07

バッファロー製ルーターの脆弱性により,情報漏えいや不正アクセスが行われる可能があります。

バッファロー製のルーターをお使いの方は以下のリンク先を参照し,脆弱性が存在する場合は,リンク先の記載にしたがってファームウェアのバージョンアップ等を行ってください。

使用している機器が古く,脆弱性を解消できない場合は機器の使用を停止してください。

バッファロー製ルータにおける複数の脆弱性(JVNVU#99235714)

バッファロー製の複数のネットワーク機器においてデバッグ機能を有効化される問題(JVNVU#90274525)

Permanent link to this article: https://itc.hirosaki-u.ac.jp/blog/21969